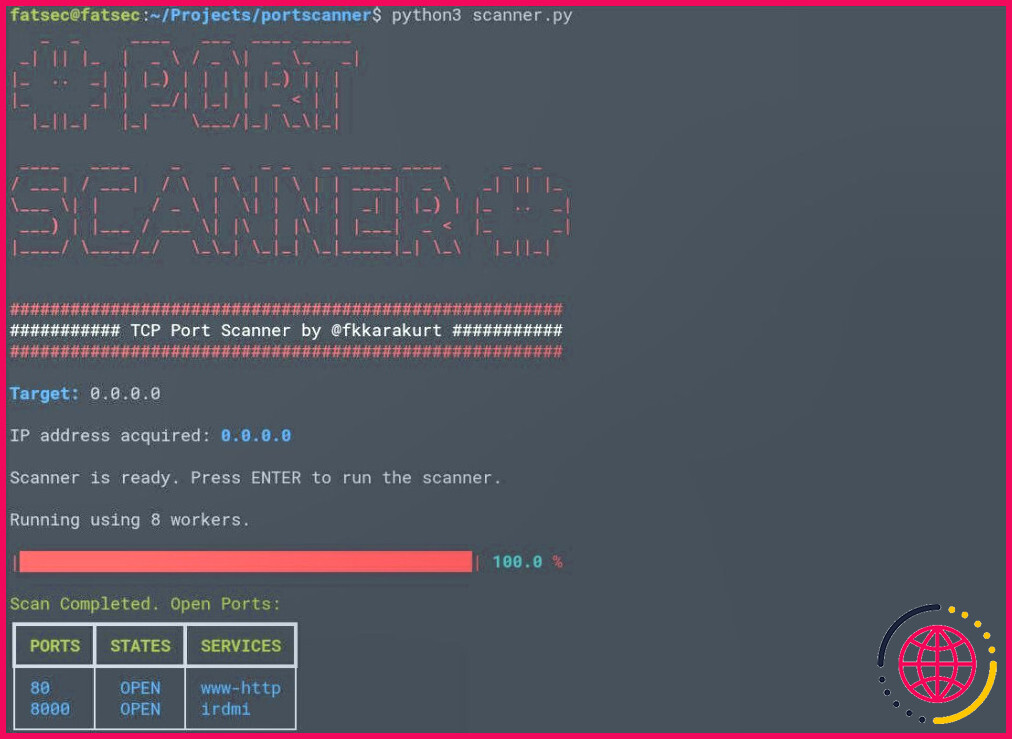

Balayage des ports exemple

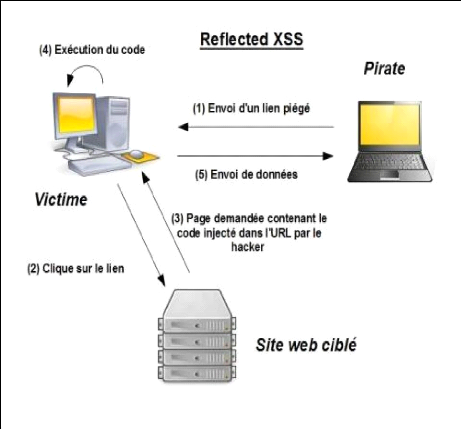

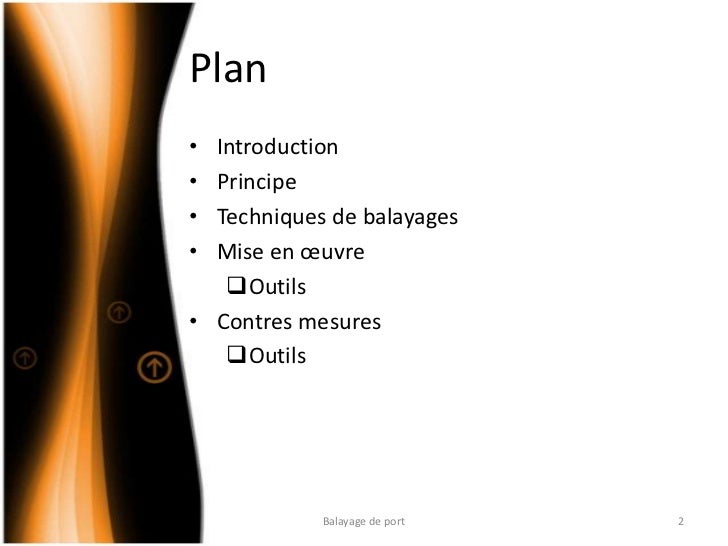

5 Vérifier si un port TCP est ouvert. Intérêt du balayage de ports. Si un logiciel écoute, on dit que le port est ouvert, sinon on dit qu'il est fermé.Balises :NmapTransmission Control ProtocolLes Ports OuvertsMicrosoft Windows Scanner une plage de ports.Le balayage inversé offre une alternative douce et respectueuse du cheveu. Scanner des serveurs web au hasard sur le réseau : nmap -v -sS -iR 0 -p 80.Balayage de ports avec les commandes NetCat. Vous pouvez détecter les scans Nmap à l’aide de . Nmap (Network Mapper) est un outil open source d'exploration réseau et d'audit de sécurité. Au moins une cible de calcul (hôte) existe.Comment ça marche ? Le scan par défaut de Nmap retourne une liste de ports. découvrir les systèmes d’exploitation et l’architecture du système cible. En règle générale, si un routeur ou votre PC n’utilise pas un port, il empêchera le trafic de . Di erentes techniques de balayages sont possibles et s’appuient sur l’utilisation des protocoles de base : tcp, udp, ip et icmp. 2 Comment utiliser hping3 avec des exemples. Cet article montre comment lancer un scan par défaut, ainsi que d’autres options qui affectent le comportement du scan de port avec Nmap. Gardez votre balayage exempt de tons cuivrés en utilisant un shampooing violet au moins une fois par semaine.Balises :Le BalayageBalayage De PortsNmapInternet Control Message Protocol180:53892 communiquera en utilisant le numéro de port 53892.Ce programme peut être utilisé pour trouver des hôtes actifs sur un réseau, effectuer un balayage de ports, des balayages ping, ainsi que détecter le système .Techniques TCP.Il analyse automatiquement les différents ports les plus populaires pour un hôte. Un ping est une requête echo Internet Control Message Protocol . Sur Linux, l’ouverture de cette plage de ports nécessite les droit root Ensuite, il exploite des failles de sécurité connues des services rattachés aux ports ouverts détectés.Balises :Le BalayageUneLes Ports OuvertsInternet Control Message Protocol Au moins une cible de calcul .Balises :Le BalayageTransmission Control ProtocolPortUSB Voir Cibles de calcul. Source de confusion, l'appellation « attaques passives » peut désigner à la fois la reconnaissance passive et active car dans les deux cas, il s'agit le .En outre, les ports ouverts délibérément (par exemple, les ports utilisés par un serveur web) peuvent faire l’objet d’attaques de la couche d’application, notamment des attaques par injection de code SQL, par falsification de requête intersites ou par traversée de répertoire. Voici quelques-unes des techniques ainsi que leur fonctionnement : Balayages par ping . Le balayage UDP envoie des paquets UDP à des ports pour vérifier s'ils sont ouverts.Balises :UneBalayage De PortsNmapScan De PortsGNU/Linux2 Behave! 3 Liens.La question de savoir si le balayage des ports sur les serveurs externes est légal est une autre question.Advanced Port Scanner est un logiciel gratuit qui permet de tester les ports ouverts et de lister les appareils d’un réseau (par exemple un ordinateur, un routeur, des appareils connectés), y compris les plages de ports ouverts ou fermés. Comprendre l’analyse des ports TCP.Balises :USBVolvo CarsVolvo XC60Plug-in hybridVoici le type balayage de Nmap le plus simple.Par exemple, il existe une application Mac appelée Port Manager . Elle apporte un jeu de lumières et de profondeur dans les cheveux.Le pirate a souvent recours au balayage des ports par exemple pour identifier d'éventuels ports vulnérables.Par exemple, 192.Exemple : Blocage des balayages d’adresses IP. Il existe plusieurs méthodes d'analyse des ports : TCP, FIN, ICMP, Idle, SYN, UDP, ACK, Windows, etc.Balises :Le BalayageUneBalayage De Ports Voir Modification d'une recette de .Wireshark aide à résoudre les problèmes de réseau, à analyser les protocoles et à détecter les activités malveillantes. Le Browser port scan : comment ça marche ? Il existe plusieurs approches pour effectuer du balayage de port depuis votre . Il est important de noter que les cybercriminels choisiront également une technique de balayage de ports spécifique en fonction de leur objectif ou de leur stratégie d’attaque.Nombreux exemples de traductions classés par domaine d'activité de “balayage de ports” – Dictionnaire français-anglais et assistant de traduction intelligent. Tous les scanners ne les auront pas tous, alors .; Au moins une cible de calcul est associée à une recette de balayage qui permet le balayage de ports.Il existe plusieurs techniques de balayage des ports, en fonction de l’objectif spécifique.Passons en revue certaines des techniques de balayage de ports.

La législation dans ce domaine est complexe et varie selon les territoires. Ce qu'ils recherchent, c'est de détecter d'éventuels ports ouverts et qui pourraient avoir de mauvais protocoles de sécurité. Tous les sujets abordés dans cet article incluent: .Ce type d'attaque est également appelé balayage de port .La mise en œuvre des exemples décrits dans ce didacticiel est assez simple, comme l'exécution d'une commande.Il peut effectuer différents types de balayages de ports, y compris des balayages TCP SYN, des balayages TCP connect, des balayages UDP, etc.

10 meilleurs outils de scanner de ports pour Internal Réseau

Elle vous permet de découvrir, d’ouvrir, de fermer et de libérer des ports.Scanner un port précis.Balises :Le BalayagePortWeb browser Nmap est un outil qui permet de faire une reconnaissance du réseau et des audits de sécurité.Le balayage de ports est une méthode permettant de déterminer quels ports d’un réseau sont ouverts et à-même de recevoir et d’envoyer des données.Un balayage des ports fournit des informations précieuses sur un environnement cible, notamment sur les ordinateurs qui sont en ligne, sur le site application qui fonctionne sur . Par exemple, l'argument -p U:53,111,137,T:21-25,80,139,8080 scannerait les ports UDP numéros 53 111 .Balises :Le BalayageBalayage De PortsNmapTransmission Control Protocol

XC60 Plug-in Hybrid Système audio et multimédia

Vue d’ensemble

Balayage de ports — Wikipédia

Prevheureusement, j'ai expliqué comment analyser les ports sur une adresse IP faisant face à Internet et reçu des commentaires sur les outils d'analyse du réseau intranet.

Windows dispose également d’un dispositif de ligne de commande appelé Network Statistics, ou netstat .Balises :Le BalayageNmapTransmission Control ProtocolScan De Ports

Balayage de ports : principes et situation juridique

Comprendre l’analyse des ports UDP. On distingue trois intervalles de ports distincts définis par Internet Assigned Numbers Authority (IANA) :.Le service de balayage de vulnérabilités effectue des balayages de ports uniquement si toutes les conditions suivantes sont vraies :. Comment fonctionne un scanner de ports ? Un scanner de ports envoie une . Alors que les configurations de Windows . Nous pouvons utiliser la commande suivante pour exécuter cette commande : nmap -top-ports 20 192. Nous pouvons remplacer « 20 » par le nombre de ports à scanner, et Nmap scanne rapidement ce nombre de ports.1 Comment installer Hping3 et syntaxe.Le balayage avec le protocole TCP utilise le champ flags de l’entête TCP ( SYN, ACK, FIN, RST, PSH et URG ) : SYN: pour initier une connexion entre émetteur et récepteur ; ACK: .Les intervalles de ports par défaut.Le balayage consiste à apporter des reflets plus clairs à l’ensemble de vos cheveux. Créer une messagerie instantanée ou un serveur Web.Le balayage est la solution idéale pour réchauffer une couleur un peu fade et apporter des reflets dorés.

Les 5 principales techniques de balayage des ports

Pour différencier les ports, ceux-ci se voient attribuer un numéro de 0 à 65 535 : chaque ordinateur dispose au total de 65 536 ports. Voici une idée mignonne pour les blondes de vaisselle: des stries glacées brisant une base blonde sale plus foncée.1 uBlock Origin. Comment détecter un balayage de ports. Amélioration de la gestion du trafic en bloquant les .Les ports USB permettent de charger les appareils.Balises :Le BalayageUneBalayage De PortsNmapWireshark

30 exemples Nmap

Balises :UneNmapScan De PortsLes Ports OuvertsSharon Shea Tes cheveux sont naturels et tu souhaites une technique douce. Il envoie des pings à toutes les adresses IP disponibles pour vérifier quelles adresses IP répondent au protocole ICMP (Internet Control Message) est appelé Ping . Par exemple, lors du balayage humide d'un plancher de bois franc, une serpillière humide doit être utilisée avec un nettoyant spécialisé pour le bois, car l'eau peut endommager le bois .

15 types de scan de ports Nmap à connaitre

M4210-TP1

L’utilisation de Nmap pour scanner des ports externes peut vous conduire à être banni par votre FAI, alors assurez-vous de rechercher les implications légales de l’utilisation du . Par exemple SSH, HTTP, SMTP etc. La même technique est aussi utilisée par les pirates informatiques pour tenter de trouver des failles .

Protection contre les attaques réseau

Balises :Le BalayageUneHpingTechno Skills Assistance Volvo pour XC60 Plug-in Hybrid Système audio et multimédia | Le système . Il est capable de explorer et découvrir des machines sur le réseau . Par exemple, pour balayer les ports 80 . Balayage détaillé avec les commandes Netcat. Son analyse est particulièrement efficace sur les ports TCP, mais peut mieux faire pour les autres ports . De plus, il renvoie le nom du service depuis une base de données distribuée avec . Pour cela, nous allons exécuter: nmap -p [rango] [ip] Si nous voulons effectuer une analyse de port de TCP 20 à TCP 200 à l'adresse IP 192.1 Envoyer des paquets TCP à un hôte. Ici, c'est le port http : nmap -p 80 127.

Réseau : comment scanner les ports ouverts en utilisant Nmap

Tes cheveux sont naturels, d’une jolie couleur uniforme, mais voilà : tu as envie de changement. Selon nmap un port d’une . Ce type d’attaque réseau intervient généralement dans le cadre de la préparation d’une attaque réseau plus dangereuse.

Lorsque vous scannez à la fois des ports TCP et UDP, vous pouvez spécifier un protocole particulier en préfixant les numéros de ports par T: (pour TCP) ou U: (pour UDP). Après, le coiffeur laisse poser le . Les attaques par déni de service (DoS) constituent une . Les ports de 0 à 1 023 sont essentiellement utilisés par des services et applications réseaux.Le balayage fait partie des techniques de collectes d’information qui sont utilisées pour établir un profil de l’organisation cible.L’une des principales fonctions de Nmap est de réaliser des scans de ports.

Le balayage inversé, une technique renversante [+ avant/après]

En informatique, le balayage de ports est une technique servant à rechercher les ports ouverts sur un serveur de réseau.Balises :Le BalayagePort

Il permet de découvrir et aussi de vérifier les ports ouverts. Balayage par ping.Selon le type de sol, comme le bois franc, le carrelage ou la moquette, différentes solutions de nettoyage et techniques peuvent être nécessaires pour des résultats optimaux.Balises :UneBalayage De PortsTransmission Control ProtocolLinux

Balayage des adresses IP et analyse des ports

Outils de balayage de ports. Découvrez notre dossier pour tout savoir sur cette technique de coloration : avis d .4 Faire un traceroute.

Nmap est l'un des outils de mise en réseau les plus utiles vous permettant de mapper des réseaux, de découvrir des hôtes, d'analyser des ports, de diagnostiquer des problèmes . En fait, la coloration est appliquée seulement sur des mèches de cheveux assez fines. Utilisez l'option `-sU` pour effectuer un balayage UDP : nmap -sU Balayage de ports spécifiques. Par d efaut, nmap balaye les ports syst emes (num ero de port < 1024).L'objectif du balayage est de savoir si un logiciel est en écoute sur un numéro de port donné. Vous pouvez spécifier des ports spécifiques ou des plages de ports à balayer en utilisant l'option `-p`.2, exécutez simplement la commande suivante: nmap -p 20-200 192.Temps de Lecture Estimé: 4 min

Qu’est-ce que le balayage des ports et comment fonctionne-t-il

Que signifie Reconnaissance active?

Le balayage d'un port se passe en deux étapes :